O chamado “ransomware” é um tipo de “malware” cada vez mais frequente e, infelizmente, eficaz. Há diversos tipos de ransomware, sendo o mais básico uma variante do “scareware” – a vítima é convencida de que efectivamente só pagando é que se livrará da ameaça, muito embora esta possa ser imaginária e/ou removida de forma eficaz por métodos convencionais. O chamado “Vírus da PSP”, que há uns anos foi muito frequente em Portugal, pertence a esta categoria.

Mas aqui estamos a falar de “ransomware de encriptação” – muito mais perigoso e, a menos que o utilizador (ou empresa) tenha tomado precauções, virtualmente impossível de resolver sem o pagamento do “resgate”.

Um estudo recente realizado nos EUA, Canadá, Reino Unido e Alemanha estima que em 2015 cerca de 40% das empresas nestes países foram vitimas de ransomware. Uma vez que estes são mercados muito desenvolvidos tecnologicamente, os números em Portugal e noutros países, a serem diferentes, serão ainda piores…

O que é o ransomware?

Uma vez activado, o ransomware fica a trabalhar em background encriptando todos os ficheiros que encontrar no ponto de ataque (uma máquina isolada ou que faça parte de uma rede); quando o utilizador se apercebe que algo de errado se passa é normalmente tarde de mais – ou quando recebe uma mensagem de email indicando que está a ser alvo de um ataque, com as instruções para o pagamento (habitualmente através de Bitcoin) em troca da chave criptográfica que permitirá recuperar os ficheiros encriptados.Aqui, há factores mitigantes: o utilizador (ou empresa) pode possuir um backup offline ao qual pode recorrer para recuperar os seus dados; o ransomware pode ser antigo e existir já uma chave pública capaz de desencriptar os ficheiros; o ataque pode ter ficado circunscrito a uma máquina isolada (ou o ransomware ter sido detectado a tempo e a máquina desligada da rede). Finalmente, os dados encriptados pelo ataque podem não ser cruciais – ou recuperados de outra forma – e, nesse caso, a máquina pode ser simplesmente reposta e usada de novo.

Caso nenhum dos cenários anteriores se confirme, a solução é mesmo pagar. Contudo, prepare-se: na maioria dos casos, o atacante pretende efectivamente receber o dinheiro e fornecerá a chave; mas há muitos casos que mesmo após o pagamento a chave nunca é recebida – e os dados são perdidos para sempre.

Quando o backup não chega

A tentação imediata perante tudo isto é respondermos: “eu tenho backups em dia, pelo que não tenho nem nunca terei problemas destes”. Contudo, no caso do ransomware, as coisas não são assim tão lineares.Por exemplo, as primeiras versões de ransomware só encriptavam máquinas locais e unidades de rede que estivesse mapeadas como se fossem uma unidade física (no mundo Windows, mapeamentos tipo “Z:” mas não tipo “\\BACKUPS”. Contudo, as versões mais recentes atacam tudo o que esteja acessível na rede a partir da máquina que serviu de ponto de entrada.

O que significa isto? Significa que, por exemplo, backups simples realizados com o sistema Histórico de Ficheiros do Windows (ou Time Machine, no Mac) só resultam como forma de poder repor informação num cenário de ataque de ransomware caso sejam feitos para discos externos.

Acontece que, sobretudo em empresas, os backups através desta funcionalidade são feitos para uma unidade de rede. Ora, uma vez que para que isto possa funcionar, essa unidade de rede tem de ser livremente acessível pelo utilizador do posto de trabalho, estará também vulnerável perante um ataque de ransomware.

Há uma forma relativamente simples de resolver este problema, mas também esta tem as suas desvantagens: criar uma partilha de rede à qual só um determinado utilizador tenha acesso e configurar o programa de backup com esse utilizador. Dessa forma, mesmo que uma máquina seja comprometida, o ransomware não poderá aceder à pasta onde estão os backups.

Contudo (há sempre um “mas”…) também aqui há um problema: se, como é habitual, o backup for configurado como incremental (só os ficheiros alterados são copiados para o backup, de forma a que este não ocupe demasiado espaço), os ficheiros encriptados serão detectados com tendo sido alterados e… serão copiados para o backup: quando formos tentar recuperar os ficheiros, iremos descobrir que também estes foram comprometidos.

Como sobreviver a um ataque de ransomware?

Mas… Então como sobreviver a um ataque de ransomware? Uma vez mais, é nos backups que encontramos a solução, mas temos de escolher uma estratégia adequada ao nível de protecção que pretendemos.A nossa solução passa por criar backups normalmente para um equipamento tipo NAS armazenamento ligado em rede), através do Histórico de Ficheiros ou de qualquer programa de bakup, e nele configurar “instantâneos de volume” (“volume snapshots”). Esta estratégia permite recuperar a informação do NAS recorrendo a versões anteriores dos dados que não tenham sido comprometidas.

Quando se fala da criação de instantâneos de volume, é sobretudo em backups de servidores para NAS de grande desempenho (no caso dos NAS da QNAP, por exemplo, a empresa recomenda usar máquinas com pelo menos 4 GB de RAM). Mas aqui estamos a optar por uma solução mais simples: instantâneos de volume do NAS que são guardados no próprio NAS em que são configurados.

Note-se que nem todos os NAS suportam esta funcionalidade e mesmo nos que as suportam é preciso configurá-los da forma correta – nalguns casos, poderá ser necessário ter de fazer primeiro um backup de toda a informação no NAS de forma a poder reformatar as unidades.

Neste pequeno tutorial iremos mostrar como implementar esta funcionalidade num NAS da QNAP usando o sistema operativo QTS destas máquinas para criar instantâneos, possibilitando dessa forma o restauro da informação para o momento antes do ataque.

No final deixamos os links para os tutoriais completos nos quais este artigo se baseou.

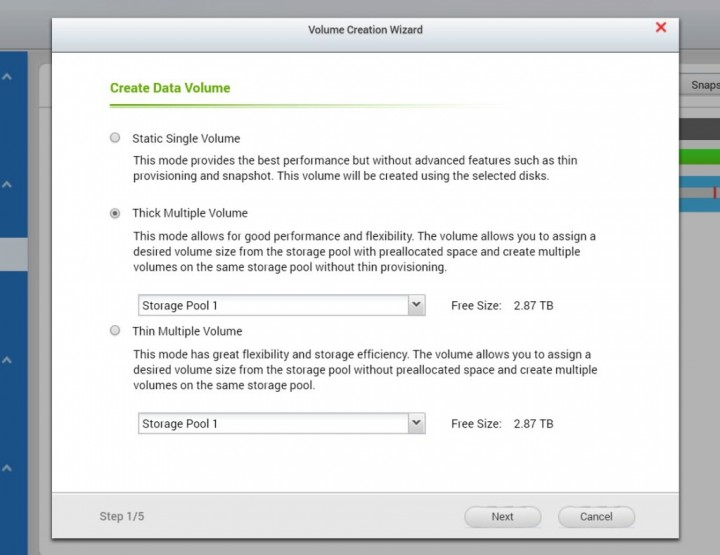

1.Configurar o NAS como Thick Multiple Volume ou Thin Multiple Volume

Para criar vários instantâneos (“snapshots”) da informação no mesmo NAS, é preciso que, no momento da sua instalação e configuração o utilizador não tenha escolhido a primeira opção – a do volume único estático. Infelizmente, é efectivamente isso que muitas vezes acontece, porque é a opção que, oferecendo menos funcionalidades (como esta de que agora precisamos), dá maior desempenho e é mais fácil de configurar.

Caso esteja a configurar um NAS de raiz, é então preciso configurar o volume de armazenamento (não confundir com o nível RAID, que é independente desta funcionalidade) para Thick Multiple Volume ou Thin Multiple Volume. Para os NAS que foram já configurados como Static Sibgle Volume, é necessário reconfigurar tudo novamente – com perda total dos dados, pelo que é preciso fazer primeiro um backup e depois repor tudo como estava.

2.Tirar um instantâneo

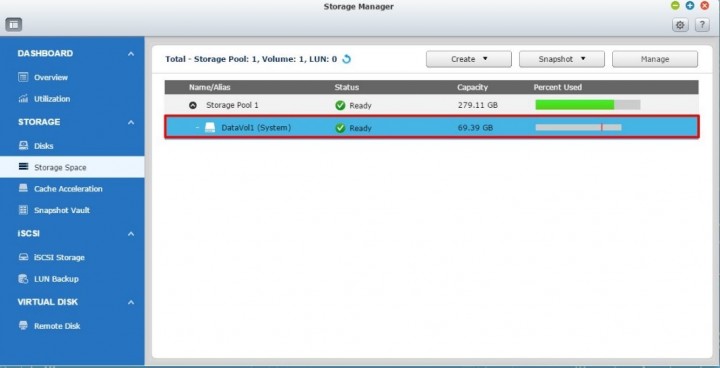

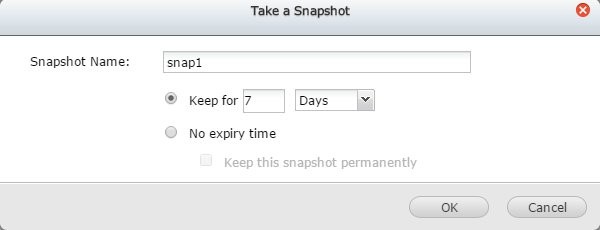

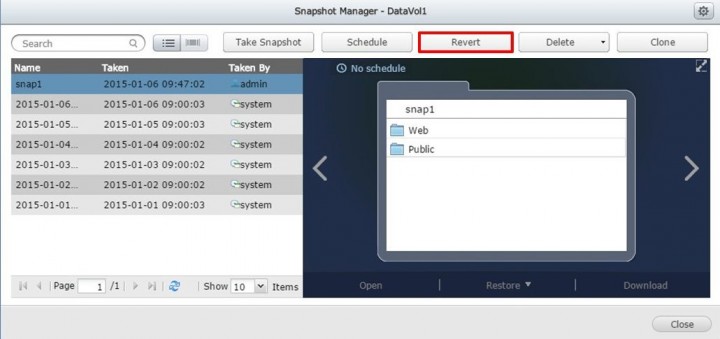

Uma vez configurado correctamente o volume, é possível, através do Storage Manager, gerir os Snapshots.

Além disso, de forma a limitar o espaço usado, podemos escolher quanto tempo é que o snapshot se irá manter.

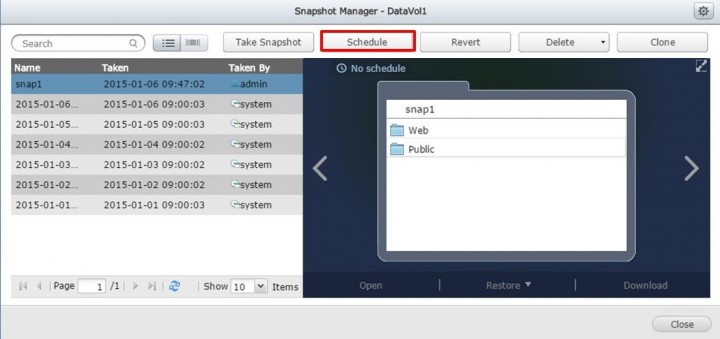

3. Programar os instantâneos

Claro que a periodicidade e quantidade de instantâneos que podemos criar e manter no NAS depende do espaço de armazenamento disponível.Através do Snapshot Manager podemos definir como e quando é que os instantâneos serão criados.

4. Recuperar a informação com um instantâneo

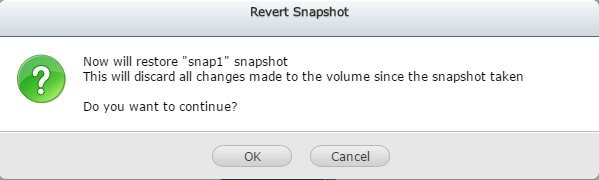

No caso de ataque por ramsonware – ou qualquer outro tipo de malware que afeto os dados, claro! – usamos o mesmo Snapshot Manager, mas clicamos no botão Revert:

Dependendo do tamanho do Instantâneo e do desempenho do NAS, a recuperação poderá levar entre alguns minutos a muitas horas.

Referências:

Proteger os seus dados de Ransonware

Protecting you NAS from ransonware

Brute-Force Ransomware: How QNAP Keeps You Safe

Restauro de volumes a partir de instantâneos

______________________________

* Artigo publicado originalmente no website Pplware em 22/11/2016

Comentários